¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

techbiz

Juan María Fiz 29/03/2017 Cargando comentarios…

¿Sabes qué es y para qué sirve un CASB? ¿Y un IGA? ¿No? Pues en el escenario actual, donde los servicios cloud están pasando de ser una necesidad a una obligación, lo vas a empezar a escuchar por todos lados. En el post de hoy vamos a ver en qué consisten cada una de estas herramientas.

Un IGA (Identity Governance and Administration) facilita la gestión centralizada de la identidad de los usuarios y el control de acceso. Ayuda a alcanzar el nivel de seguridad y el cumplimiento de regulaciones que necesitan las empresas.

De acuerdo a la definición de Gartner, las capacidades básicas que todo IGA debe tener son:

A menudo sus funcionalidades se solapan con las de un IAM (Identity & Access Management). La principal diferencia es que, además de permitir definir las políticas IAM, reforzarlas y auditarlas, también ayuda a cubrir los requisitos de cumplimiento que marcan algunas regulaciones (como HIPAA, SOX, etc.).

El IAM que viene de serie en AWS o en Google Cloud Platform cubrirá todas las necesidades de tu empresa en un modelo puro de cloud pública. Pero si se desea trabajar en multicloud (con múltiples servicios de cloud pública) o debe cubrir una cloud híbrida puede resultar necesario complementar los múltiples IAMs con AMIs o SaaS como CA Technologies o Saviynt u otros productos como SailPoint, Courion, RSA Secure Id, Micro Focus (NetIQ), Omada.

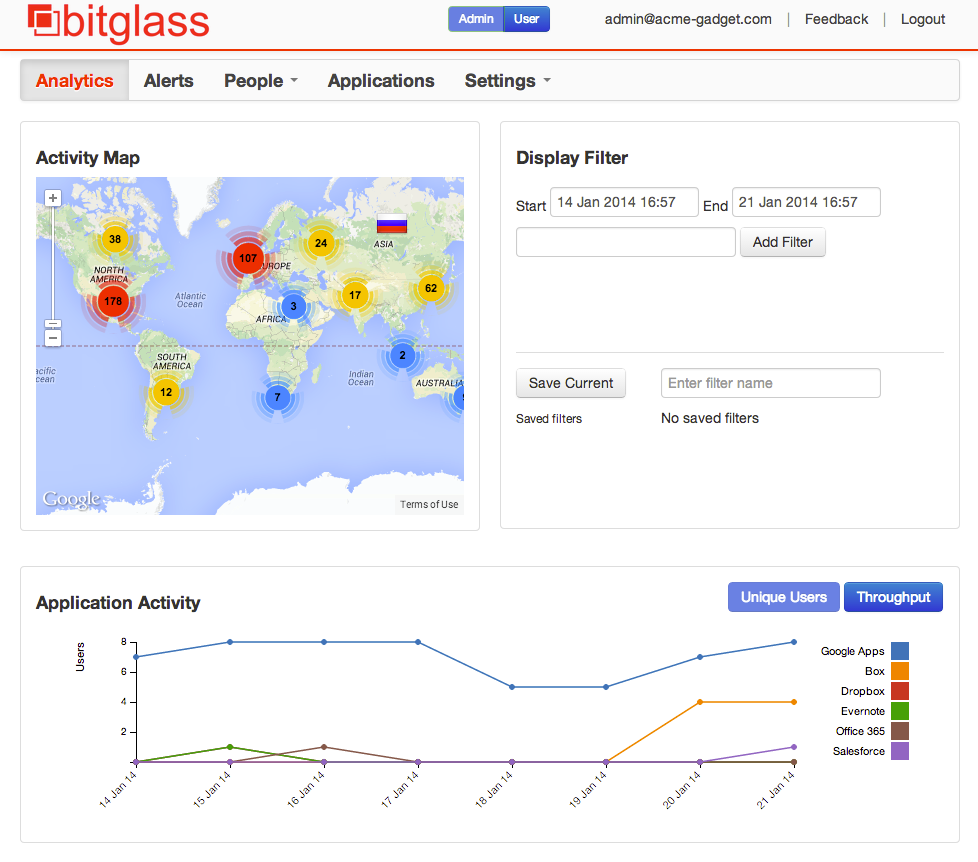

Un CASB, o “cloud access security broker”, es una herramienta de seguridad en la nube que se suele ubicar entre la infraestructura on-premise de la que dispone una organización y la infraestructura que tiene en su cloud pública. Permite a la organización aplicar sus políticas de seguridad más allá de su propia infraestructura, actuando como un guardián.

También aporta visibilidad sobre los usuarios, los datos y los servicios cloud integrando información de seguridad y soluciones de gestión de eventos. Mantiene los datos seguros mediante políticas configurables de encriptación, funcionalidades para prevenir la pérdida de datos y herramientas para conseguir la trazabilidad de ficheros y contenidos.

Previene las principales amenazas de seguridad con su capacidad para identificar accesos desde localizaciones o dispositivos sospechosos. A esto le añade la detección de usuarios que se saltan el IAM o accesos desde cuentas comprometidas y de sistemas operativos desactualizados.

En definitiva, logra percibir y evitar actividades maliciosas y anómalas. Además, un CASB debe permitir realizar informes de cumplimiento. Así las organizaciones sabrán si satisfacen los requisitos de cumplimiento detallando quién, qué, cuándo, dónde y por qué.

Aportan valor por su capacidad para darnos una perspectiva de qué aplicaciones cloud se están utilizando a lo largo de las diferentes plataformas y poder identificar usos no autorizados. Hoy en día esto resulta muy importante para garantizar el cumplimiento de las normativas de protección de datos, especialmente en aquellas industrias donde su aplicación debe ser más estricta.

Diferentes predicciones indican que será una plataforma de seguridad requerida por las empresas que utilicen servicios cloud y pronostican un crecimiento muy elevado de su uso en los próximos años, pasando de un 5% en 2015 a un 85% en 2020.

Se considera que las empresas que actualmente están usando estas herramientas son las que tienen la visión de futuro más clara y las mejores estrategias de seguridad. Aunque sólo sea porque su uso implica que se ha definido un conjunto mínimo de políticas de seguridad y se tiene claro quién debería estar usando qué y por qué.

Aunque se trata de una herramienta emergente, actualmente en el mercado podemos encontrar multitud de productos. Algunos de los mejores y más conocidos son: BitGlass (disponible incluso en el marketplace de AWS), SkyHigh, CipherCloud, NetSkope o Microsoft Cloud App Security (antes Adallom).

Las hay que son excepcionales en el trazado y el análisis de la información, algunas incluyen una encriptación extrema y ofrecen una alta flexibilidad. Otras son muy buenas para el control de aplicaciones o en el cumplimiento de regulaciones internacionales de protección de datos.

Los precios de unas y otras suelen ir desde los 2$ por usuario al mes hasta los 30$, dependiendo del número de servicios que comprenda la suscripción. Los paquetes más sencillos empiezan cubriendo funcionalidades de descubrimiento y análisis de logs, y la cuenta final va creciendo a medida que se añaden características como: encriptación, DLP, protección frente a malware y protección para dispositivos móviles, o para aplicaciones específicas.

Ahora que tenemos claro todo lo que puede aportarnos no debemos perderlas de vista, ya que serán una de las herramientas que nos ayudarán a complementar la seguridad de nuestros entornos cloud.

hbspt.cta.load(2189055, '3733f91c-e3fa-4e62-b6ce-12833fc684f5', {});

Los comentarios serán moderados. Serán visibles si aportan un argumento constructivo. Si no estás de acuerdo con algún punto, por favor, muestra tus opiniones de manera educada.

Cuéntanos qué te parece.