¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

techbiz

Zohir el Khattabi y Eloisa Ibáñez 22/10/2025 Cargando comentarios…

Esta semana, un apagón en Amazon Web Services (AWS) dejó fuera de servicio a gigantes como Duolingo, Fortnite, Slack, Peloton y PlayStation Network, afectando a millones de usuarios, exponiendo una vulnerabilidad crítica en la infraestructura de internet y haciendo que el mundo digital se tambalease.

El origen del caos, una vez más, fue un punto único de fallo (SPOF) localizado en la región de N. Virginia (us-east-1). Esta región no es una más; es el cerebro donde se gestionan servicios centralizados y globales como la autenticación (IAM), la facturación y el DNS para gran parte del ecosistema de AWS. Cuando N. Virginia falla, el efecto dominó es global.

Durante años, los perfiles de arquitectura y líderes empresariales en Europa hemos insistido en la necesidad de una nube soberana e independiente, incluso si es operada por una compañía estadounidense como AWS. La demanda no es un capricho proteccionista, sino una necesidad estratégica de resiliencia y autonomía.

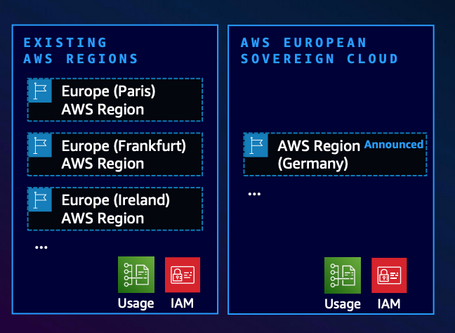

Hasta ahora, AWS nos ha dado la opción de controlar la ubicación de nuestros datos y su procesamiento en regiones europeas. Sin embargo, la letra pequeña es crucial: los metadatos (la información sobre la información, como los datos de autenticación, autorización y facturación) todavía se replican y gestionan en los servidores centrales de Estados Unidos. Esto provoca esa dependencia crítica de la región de N. Virginia.

Aquí es donde el próximo AWS European Sovereign Cloud (ESC) cambia las reglas del juego. Su principal ventaja no es solo que los datos estén en una región u otra (lo cual en sí ya es fundamental), sino la independencia total de su plano de control y sus metadatos.

En definitiva, evitar este SPOF utilizando su propio sistema de IAM, facturación y DNS, completamente aislado y operado en la UE por personal residente en la UE. El ESC está diseñado para ser inmune a un fallo operativo en N. Virginia, es decir, se rompe la cadena de dependencia que causó el apagón de esta semana.

El despliegue de la “Nube Soberana Europea” (ESC en inglés) no es un evento único, constituye un programa estratégico de largo alcance, estructurado en fases claramente definidas:

A pesar de las robustas salvaguardas técnicas implementadas y del potente mensaje comercial que AWS proyecta con su “Nube Soberana Europea”, resulta imprescindible no perder de vista la realidad jurídica subyacente.

Independientemente de la arquitectura tecnológica desplegada en territorio europeo, AWS continúa siendo una corporación con domicilio legal en Estados Unidos, lo que la mantiene bajo la jurisdicción de las leyes federales estadounidenses. Esta circunstancia tiene implicaciones directas y significativas para cualquier organización que almacene datos sensibles en la plataforma.

Entre estas normativas estadounidenses, destaca especialmente la US CLOUD Act (Clarifying Lawful Overseas Use of Data Act), una ley que otorga a las autoridades federales de EE. UU. la capacidad de requerir acceso a datos almacenados por empresas estadounidenses, independientemente de la ubicación física de dichos datos.

Esto significa que, en teoría, incluso los datos alojados en servidores alemanes bajo el control operativo del ESC podrían estar sujetos a órdenes judiciales estadounidenses. Esta realidad jurídica representa una tensión fundamental entre la soberanía técnica prometida y la verdadera autonomía legal que muchas organizaciones europeas buscan.

Este punto genera un intenso debate entre expertos legales y defensores de la privacidad digital. El argumento central es claro: la soberanía técnica, por avanzada que sea, no equivale a soberanía legal completa mientras AWS permanezca bajo jurisdicción estadounidense. Para organizaciones que gestionan información crítica (datos gubernamentales, infraestructuras estratégicas o información clasificada), esta limitación representa un riesgo real que debe evaluarse cuidadosamente antes de migrar a la plataforma.

La Unión Europea ha establecido un marco regulatorio sin precedentes para fortalecer la resiliencia digital y la ciberseguridad de sus estados miembros a través de dos normativas fundamentales.

Por un lado, el Reglamento DORA (Digital Operational Resilience Act), que entró en vigor en enero de 2023 y es de aplicación obligatoria desde enero de 2025, establece requisitos exhaustivos de resiliencia operacional digital para entidades financieras. Esta normativa exige a bancos, aseguradoras, empresas de inversión y otros actores del sector financiero implementar marcos robustos de gestión de riesgos tecnológicos, realizar pruebas de resistencia periódicas y garantizar la continuidad operativa frente a incidentes cibernéticos.

Por otro lado, la Directiva NIS2 (Network and Information Security Directive), aprobada en diciembre de 2022 y que los estados miembros debieron añadir a su legislación nacional en octubre de 2024, amplía significativamente el alcance de su predecesora (NIS1), estableciendo requisitos estrictos de ciberseguridad para sectores críticos y esenciales.

NIS2 abarca desde infraestructuras energéticas y sanitarias hasta proveedores de servicios digitales y fabricantes de productos críticos, obligándoles a implementar medidas técnicas y organizativas apropiadas, notificar incidentes significativos en plazos determinados y establecer cadenas de responsabilidad claras que incluyen a la alta dirección.

Ambas regulaciones comparten un objetivo común: garantizar que las organizaciones europeas, especialmente aquellas que gestionan servicios críticos o datos sensibles, mantengan niveles mínimos de seguridad y resiliencia operacional, reduciendo así la exposición a amenazas cibernéticas y fortaleciendo la autonomía estratégica digital de Europa.

Pasar a ESC no es estrictamente necesario para que un banco continúe operando en AWS, pero ofrece muchísimas ventajas y puede ser necesario para asegurar completamente el cumplimiento.

Por ejemplo: el Reglamento DORA (Capítulo II, RTS Art. 12) exige a las entidades financieras implementar procedimientos de registro (logging) para proteger la disponibilidad, autenticidad, integridad y confidencialidad de los datos. Estos procedimientos deben incluir medidas para proteger los sistemas de registro y la información de los logs contra la manipulación y el acceso no autorizado.

El ESC simplifica este cumplimiento al tener un servicio de gestión de identidad IAM independiente con completa residencia de datos y metadatos dentro de la UE. Esto asegura que la telemetría operacional crítica, como los logs de CloudTrail (incluyendo configuraciones, roles y accesos a recursos), se genere y permanezca nativamente dentro de su dominio de gobernanza en Alemania.

La alternativa sin ESC implica generar estos metadatos operativos en la partición comercial global en N-Virginia y, posteriormente, implementar y documentar procesos complejos de copia segura hacia una región europea. Esta "gestión de telemetría" (telemetry handling) debe ser evaluada rigurosamente, ya que el reenvío de logs puede entrar en conflicto con los requisitos de soberanía de DORA.

Teóricamente, una empresa podría haber superado el tipo de apagón que sufrimos esta semana distribuyendo sus servicios entre la central actual de AWS y el futuro European Sovereign Cloud. Esta arquitectura de doble partición no solo es una estrategia de cumplimiento, sino una gran herramienta de continuidad de negocio.

Esto podría conducir a un internet global más estable, donde servicios críticos para la economía (banca, logística, etc.) y para la sociedad (Netflix, servicios de comunicación) no dependan de la salud de un único centro neurálgico.

La implicación estratégica es aún mayor: podríamos ver a empresas no europeas utilizando los centros de datos soberanos de AWS en Europa como su plan de contingencia. Esto podría acelerar la proliferación de centros de datos europeos y competencias, convirtiendo a Europa en el "segundo pie" sobre el que se apoya la infraestructura global de un gigante que ya domina el 30% del mercado cloud mundial. Un paso fundamental hacia la autonomía y, sobre todo, hacia la estabilidad.

Para cualquier empresa con cargas de trabajo críticas, como la banca o los seguros, incluir este nuevo pilar de resiliencia en su estrategia cloud para principios de 2026 es el camino más eficiente para garantizar la continuidad operativa y el cumplimiento de normativas como DORA o NIS2.

Desde Paradigma seguimos muy de cerca esta evolución y seguiremos analizando el nuevo escenario que crea la soberanía europea de AWS. ¡Te leemos en comentarios! 👇

Los comentarios serán moderados. Serán visibles si aportan un argumento constructivo. Si no estás de acuerdo con algún punto, por favor, muestra tus opiniones de manera educada.

Cuéntanos qué te parece.