¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

¿Buscas nuestro logo?

Aquí te dejamos una copia, pero si necesitas más opciones o quieres conocer más, visita nuestra área de marca.

Conoce nuestra marca.

Conoce nuestra marca.

dev

David García Luna 21/01/2016 Cargando comentarios…

La Cybercamp volvió del 27 al 29 de noviembre a la capital madrileña con el objetivo de mejorar respecto al año anterior, tanto en contenido como en público. Pero, ¿qué es Cybercamp? Pues todo un "parque temático" sobre seguridad informática organizado por el INCIBE (Instituto Nacional de Ciberseguridad) que se inició en el 2014 y que está orientado a diversos perfiles, desde profesionales, desempleados, técnicos y emprendedores, hasta niños, padres y profesores.

El lugar escogido en esta ocasión fue el Palacio de Deportes de la Comunidad de Madrid, el cual estaba distribuido en tres plantas (de cara al público). En la más alta, encontramos un teatro y un centro de robótica para niños de Primaria. En la siguiente, a pie de calle, había un espacio reservado a las nuevas tecnologías con hologramas, impresoras 3D, una pantalla en vapor de agua y otros elementos curiosos. Tras esta sección uno de los puntos fuertes del evento: dos espacios para talleres técnicos y tres más para charlas sobre investigación, industria, startups, empleo y talento. En esta planta también encontramos el acceso al auditorio para las conferencias de primer nivel (keynotes).

Por último, en la planta baja, encontramos una sección de Lego para los más pequeños de la casa, con una piscina de piezas, un espacio para concienciación familiar sobre redes sociales, Internet y otras tecnologías, un lugar donde profesores de instituto recibieron formación, stands de las principales empresas que buscan talento, sin olvidar varias secciones para retos, hackatones y eliminatorias de las cyber olimpiadas para alumnos de Secundaria. Cabe destacar que este año volvieron a amenizar el evento, Juan Ibáñez y Damián Moya, conocidos por interpretar a 'Trancas y Barrancas' (del programa de A3TV “El Hormiguero”) junto con la mascota de la Cybercamp, 'Botillo' (se rompieron la cabeza en la elección de su nombre).

La actualidad y los casos más sonados del 2014 y 2015 estuvieron bien presentes en más de una de las charlas y talleres programados. Menciones especiales a Heartbleed y Shellshock no faltaron, otro de los más populares fue el del robo de datos de la web de infidelidades Ashley Madison y las consecuencias derivadas (extorsiones, suicidios, demandas millonarias...).

Pero en especial cobró gran protagonismo dos quizás menos conocidos en nuestro país, como fueron los casos de Jeep Cherokee y Tesla Model S, que ya se airearon este verano en la Black Hat y en la Defcon, respectivamente. En el caso de Jeep, Charlie Miller y Chris Valasek (Valasek & Miller whitepaper) pudieron hackear y tomar el control del coche a varios kilómetros de distancia a través de una red de datos 2G (GSM), la cual es altamente insegura. Una vez con el control del coche, pudieron acceder a los frenos del mismo, modificar la temperatura a través del aire acondicionado o enviar imágenes a la pantalla del navegador. Por otro lado, en el caso de Tesla, Marc Rogers y Kevin Mahaffey mostraron cómo pudieron apagar a distancia un Tesla Model S valorado en más de 100.000 dólares. A diferencia del caso de Jeep, para poder hackearlo previamente tuvieron que acceder físicamente al router del coche para inyectar un malware.

¿Pero por qué motivo se han repetido estos casos en tantas charlas? La respuesta es sencilla: ante un problema similar, la diferencia radica en cómo afrontarlo. En un lado tenemos a una empresa, Chrysler, con una madurez forjada en un mundo físico (o mecánico), y por otro lado Tesla que se origina directamente en el ecosistema digital de Silicon Valley. La forma que tuvieron de buscar una solución en ambas empresas fue muy dispar, teniendo un impacto inicial igual de sonado en medios de comunicación de los Estados Unidos. En el caso de Jeep optaron por formar a un gran número de mecánicos los cuales luego cobrarían la ‘minuta’ del arreglo, además abrieron un call center para atender a los afectados a los que enviaron un USB con las instrucciones para solucionarlo ellos mismos, y por último llamaron a revisión a todos los vehículos involucrados. Todo esto se tradujo en millones de dólares de pérdidas junto a un impacto brutal en la imagen de la compañía, donde a día de hoy, más del 40% de los vehículos afectados siguen con el problema. En el caso de Tesla, como todos los vehículos están conectados a una intranet, publicaron el parche y en 15 minutos tenían solucionado el problema en todos los coches del mundo, sin molestia alguna para los clientes.

No queríamos dejar de comentar nuestra visita a este evento, pese a haber pasado ya unas cuantas semanas, por lo que a continuación os presentamos un resumen de las charlas más interesantes a las que pudimos asistir:

Primer día:

Samy Kamkar, reputado hacker internacional, creador de uno de los primeros gusanos que empezaron a asustar de verdad, y más recientemente de todo un ejército de drones zombie, dio dos charlas. En la primera comenzó hablando de sus inicios en Internet y con el hacking, comentando cómo creó el gusano de MySpace en 2005, cómo la gente de Rupert Murdoch de News Corporation contactaron con él para solucionarlo y cómo meses más tarde se encontraba envuelto en una investigación federal, condenado a realizar trabajos sociales y a pagar una multa económica. Tras el anuncio de los drones (de reparto) Amazon Prime Air a finales de 2013, descubre una vulnerabilidad pudiendo, a partir de uno de ellos, tomar el control del resto de la flota infectándolos en pleno vuelo, creando así un escuadrón de drones zombie; terminó explicando la fuga de información que tenemos en los terminales móviles, desde un punto de vista casi paranoico. En la segunda conferencia habló sobre el hacking de radiofrecuencias y la facilidad de encontrar documentación técnica en Internet sobre cualquier dispositivo cotidiano.

Segundo día:

Pablo González, cofundador de Flu Project, inició el día con un taller titulado 'How can (bad guys) rule the world?' donde nos explicó cómo “los malos” podrían tomar el control, sin apenas esfuerzo, de miles de máquinas en Internet, gracias a OSINT y un par de herramientas más, con el objetivo de ser persistentes en la Red, romper hashes, acceder a mayor información, etc. Para ello, mostró un hipotético ejemplo donde el primer paso sería analizar el mayor número de máquinas, listando las versiones que tienen y cruzarlas con sus vulnerabilidades conocidas, para después geolocalizarlas (se trataría de verificar que están suficientemente distribuidas como para poder ser resilientes). Una vez tenemos listadas las máquinas y sus "agujeros", sólo tendríamos que inyectar a cada una su exploit correspondiente. Si tomáramos como referencia que sólo tendremos éxito en un 50% de las máquinas vulnerables, aún así resultaría asombroso el número de ordenadores que podríamos tomar en muy poco tiempo.

A media mañana, Chema Alonso llenó el auditorio con su presentación 'Long Hanging Fruit: o cómo ser un Fashion Victim y un Looser a la vez', o lo que viene a ser, encontrar el mayor número de vulnerabilidades evidentes en el menor tiempo posible a través del punto menos seguro. Tras esto, mencionó la iniciativa Google Project Zero que busca encontrar y parchear este tipo de bugs en las tecnologías más comunes como Apache, OpenSSL, etc. A continuación mostró un informe del Department Homeland Security (el departamento de Seguridad Nacional de los EEUU) que manejaba un SO sin parchear así como herramientas sin actualizar, y cómo a través del proyecto Clear han intentado limpiarlo para evitar la fuga de metadatos, lo cual quedó en entredicho a través de una demo en directo que mostraba cómo a día de hoy se sigue filtrando información de usuarios de su ejército. Seguidamente mostró un ataque 'LDAP injection' con información obtenida a través de una app de Android ya retirada, pero en el que el backend sigue funcionado. También recordó el añorable y antológico bug de Windows 95 que nos daba acceso al PC acudiendo a su Ayuda. Para finalizar, comentó las nuevas tecnologías de seguridad que salen constantemente, están muy bien, pero antes de abordarlas no deberíamos olvidar las bases y aplicar los Security 101, 102, etc. porque al final es más fácil que nos encuentren estos fallos y que nos hagan vulnerables mediante algo tan básico, como mostró con los activos de Apple, y que por otro lado es lo que suele suceder hoy en la gran mayoría de empresas de cualquier país incluso las que cotizan en Bolsa.

Francisco Rodríguez, miembro del INCIBE, en su charla 'HoneyStation: detección, análisis y visualización de ciberataques en tiempo real', nos habló sobre el empleo de trampas 'honeypots' desde el lado del defensor y toda la información que podemos obtener, desde tendencias de ataque, perfiles de los intrusos, campañas orquestadas, distracción de los intrusos, tiempos empleados y muchas otras cosas. Una de las más interesantes fue ver una demo, grabada, en la que sólo pasan tres minutos desde que se levanta el honeypot hasta que se recibe el primer ataque, curiosamente desde China. Una vez presentada toda la información que se podía obtener desde ese honeypot nos mostró HoneyStation, herramienta gráfica en la que ha trabajado durante el último año, inspirada en el popular mapa de Norse, en la que a través de cinco pantallas se visualiza toda esta información en tiempo real. Esta herramienta ha sido elaborada con el apoyo del INCIBE y es la que usarán nuestros cuerpos y fuerzas de seguridad del estado.

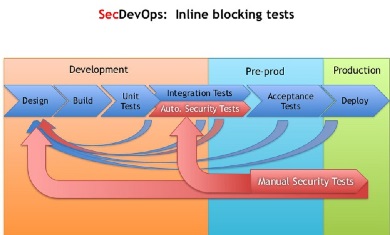

Stephen de Vries, CEO de Continuum Security, habló sobre 'Pruebas de seguridad continuas para DevOps' y la necesidad de integrar la seguridad en el proceso de desarrollo. En la actualidad los tests de seguridad se realizan de forma manual por un equipo especializado pero, ¿de quién es la responsabilidad final de estas pruebas? Según Stephen, de un equipo integrado por varios perfiles desde programadores y sysadmins hasta el equipo de seguridad (si lo hubiere), ya que es responsabilidad de todos. También hizo hincapié en la necesidad de integrar test automáticos de seguridad en el proceso de desarrollo pero sin eliminar los test manuales. Para terminar nos presentó un framework open source desarrollado en su empresa, llamado BDD Security, que comprende varias herramientas para realizar este tipo de pruebas.

Antonio Ramos, profesor universitario y presentador de “Mundo Hacker TV”, cerró el día desde el auditorio central con el estilo que le caracteriza con su ponencia 'Desmontando el mito de nuevos escenarios y amenazas en ciberseguridad'. En esta ocasión vino a criticar todos esos ‘fashion terms' que aparecen continuamente, términos que pasan de moda porque todos estos conceptos ya existían hace décadas, como demuestra gracias a libros publicados entre los 80s y 90s pero con la gran diferencia que entonces no había un término con un nombre “fashion” asociado para identificarlo. En definitiva, términos que en la actualidad se usan más como herramienta de marketing para vender falsas necesidades en algunos casos. Antes de finalizar tiró por tierra el mito de que la generación digital nativa va a ser mejor, el hecho de que las nuevas generaciones usen tecnología desde edades tempranas no significa que las lleguen a dominar mejor si no se les educa correctamente.

Tercer día:

Daniel García (alias 'Chr0n'), auditor de seguridad, comenzó la mañana con su taller 'Python, hacking y sec-tools desde las trincheras'. En este showroom mostró “picando código” en el momento (de ahí lo de "desde las trincheras") donde fue explicando las principales funciones de Scapy, desde la creación de paquetes, envío y recepción de la información, hasta la realización de fuzzing, flooding, etc., pues esta herramienta nos permite diseccionar paquetes en las distintas capas. También mostró TCPReplay con un wrapper para Scapy para el envío de paquetes y realizar un ejemplo de flooding, permitiendo enviar un mayor número de paquetes en menor tiempo. Para finalizar realizó una demo de cómo crear un escáner de puertos mono/multi-hilo.

Cybercamp 2015, gracias a un presupuesto de 1.487.709 euros, ha conseguido en su segundo año duplicar el número de asistentes con más de 10.000 presenciales (1.800 de ellos menores de edad) y cerca de 12.000 por streaming. Se han presentado unos 42 proyectos de emprendimiento y 19 empresas han participado directamente en el foro de “Empleo y Talento” realizando entrevistas personales junto con otras 31 empresas que han participado a través sus plataformas virtuales. Haciendo una retrospectiva, podemos concluir con los puntos a destacar y los puntos a mejorar:

A destacar:

A mejorar:

Los comentarios serán moderados. Serán visibles si aportan un argumento constructivo. Si no estás de acuerdo con algún punto, por favor, muestra tus opiniones de manera educada.

Cuéntanos qué te parece.